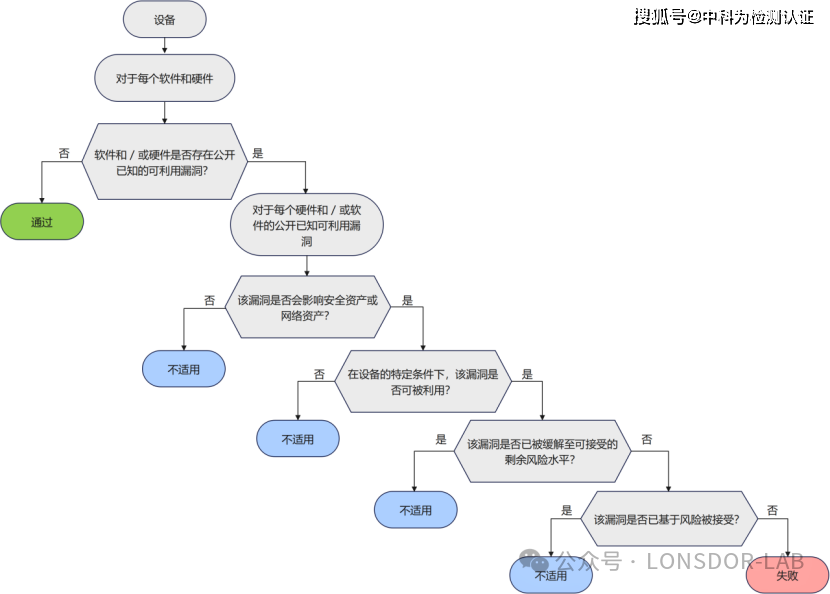

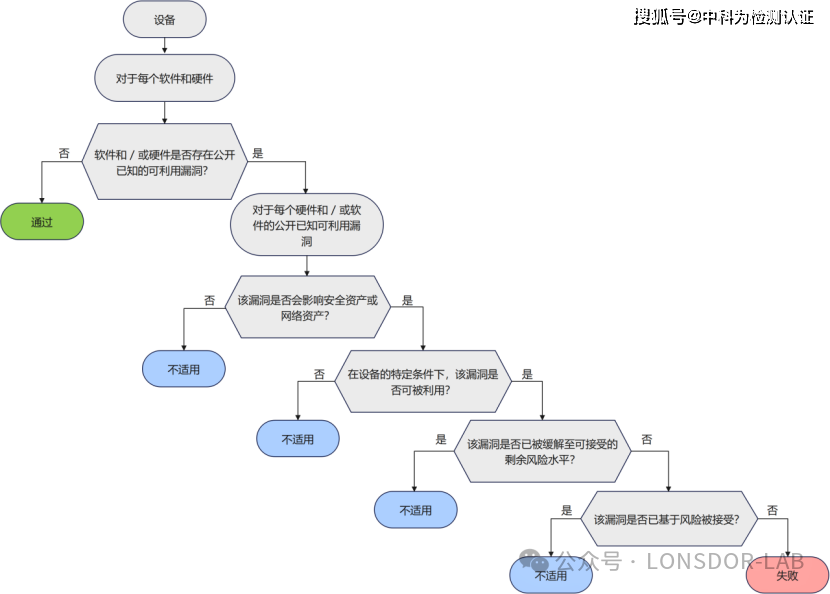

一、GEC-1:确保软硬件无公开可利用漏洞

GEC-1规定:设备不应包含公开可利用的漏洞。这些漏洞一旦被利用,可能影响安全资产和网络资产。不过,存在一些例外情况,如在设备特定条件下无法被利用的漏洞、已被缓解至可接受剩余风险的漏洞,以及基于风险评估被接受的漏洞。

设备的软硬件通常由不同供应商提供,制造商难以全面掌握所有供应商的安全实践。因此,识别并处理这些公开可利用漏洞对保障设备安全极为关键。例如,若设备的软件存在未修复的漏洞,黑客可能利用该漏洞获取设备的控制权,进而窃取敏感信息或干扰设备正常运行。

为便于监测软件漏洞,制造商应保留设备软件的技术文档,涵盖开源软件和商业现成组件。同时,建立硬件技术文档也有助于发现硬件漏洞。在识别漏洞方面,制造商可查阅公共漏洞数据库,如NIST国家漏洞数据库和欧洲国家漏洞数据库。在评估漏洞时,需综合考虑多方面因素,包括设备的攻击面、漏洞被利用的证据、设备自身的安全机制、预期功能以及使用环境等。比如,一款智能家居设备,若其在特定家庭网络环境下使用,且该网络有较强的安全防护措施,那么某些漏洞可能在这种环境下难以被利用。

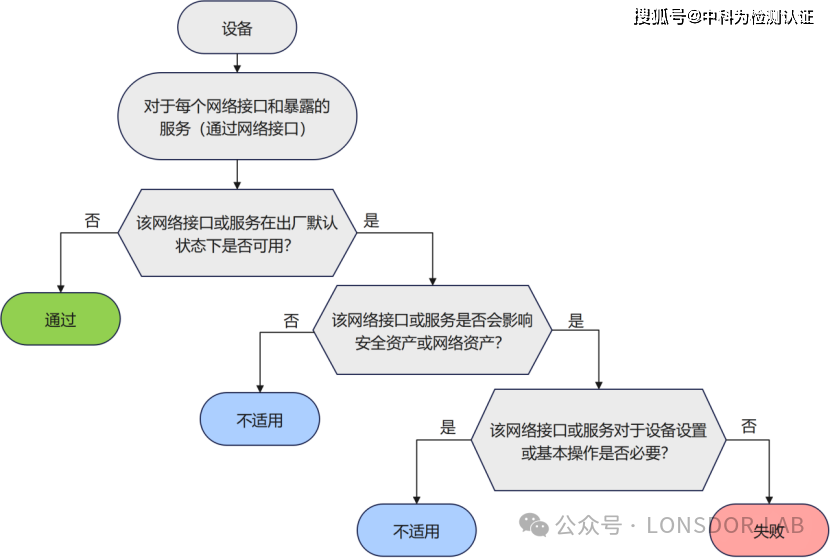

二、GEC-2:限制通过相关网络接口暴露的服务

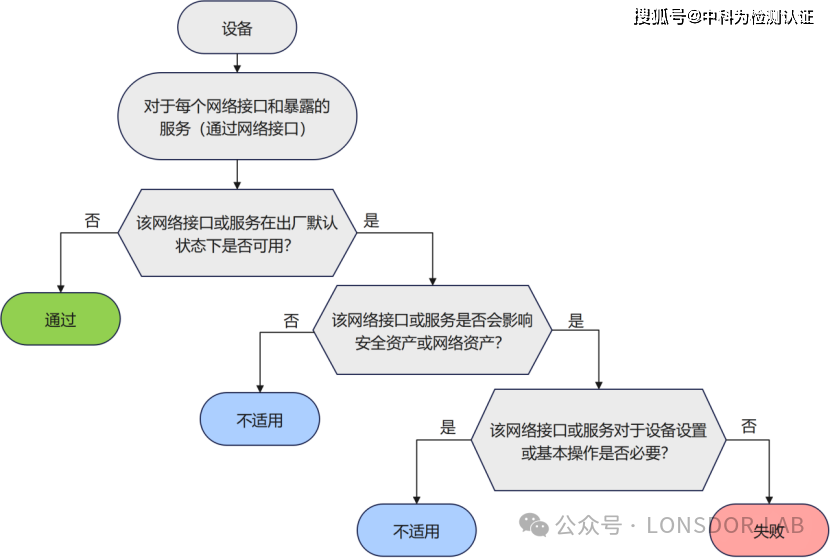

GEC-2要求:在出厂默认状态下,设备应仅暴露那些对设备设置或基本操作而言所必需的网络接口和服务。

暴露的服务是设备网络资源面临风险的重要因素,过多不必要的暴露会增加设备被攻击的可能性。例如,若设备在出厂时默认开启了一些不必要的网络服务,黑客可能利用这些服务的漏洞入侵设备,从而危害网络安全。

不同类型的设备在配置上有所不同。对于多功能设备,如智能手机和笔记本电脑,制造商在设备上市前应控制其提供的服务和功能;对于功能固定的设备,如传感器和路由器,在出厂默认状态下,仅允许暴露对设备功能设置和使用至关重要的网络接口和服务。以路由器为例,在出厂时应仅开启必要的网络管理接口和基本服务,其他非必要服务应保持关闭状态,以降低安全风险。

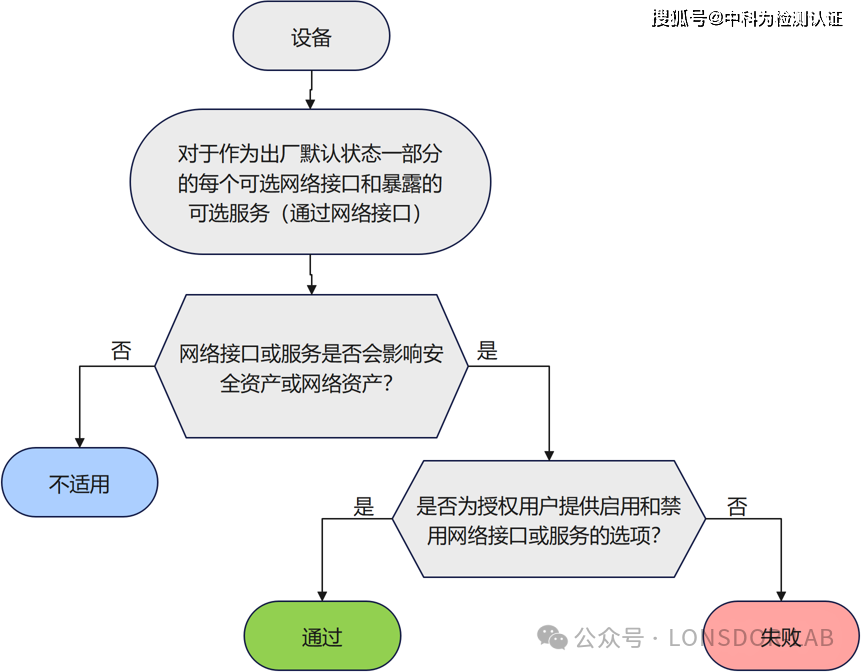

三、GEC-3:可选服务及相关暴露网络接口的配置

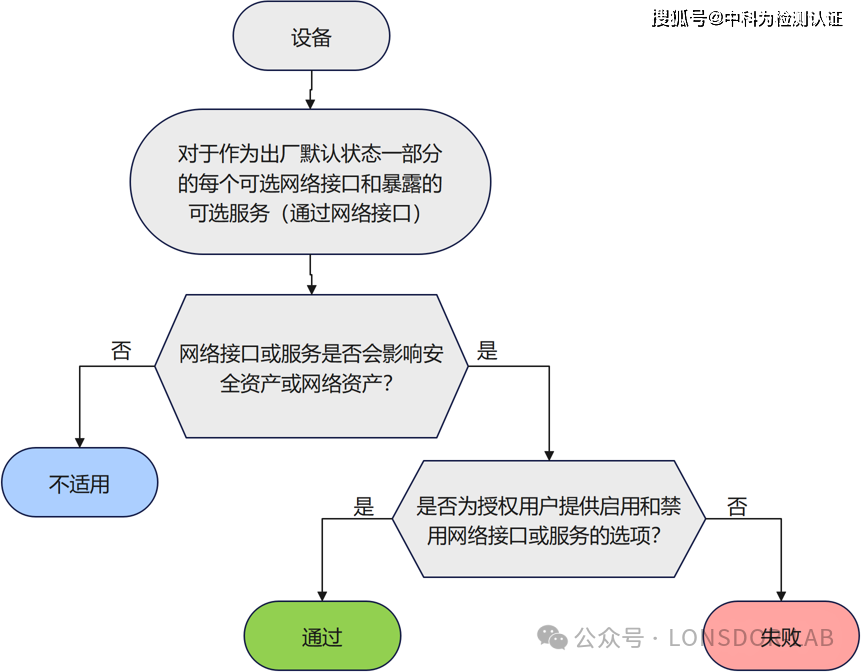

GEC-3规定:属于出厂默认状态一部分的可选网络接口或通过网络接口暴露的可选服务,若影响安全资产或网络资产,应允许授权用户启用和禁用这些网络接口或服务。

这样做可以有效减少与网络接口和暴露服务相关的攻击面。例如,某些可选服务可能存在安全漏洞,若用户不需要使用该服务,将其禁用可降低设备遭受攻击的风险。

设备应提供相应功能,让授权用户能够方便地配置这些可选网络接口和服务。同时,网络相关服务的配置应依据访问控制机制(ACM)和认证机制(AUM)进行保护,确保只有授权用户能够进行操作。比如,在家庭网络设备中,用户可以通过设备管理界面,在授权的情况下,对一些可选的网络服务,如远程管理功能,进行启用或禁用操作。

EN 18031标准下的GEC-1至GEC-3对设备的安全性提出了明确且实用的要求。制造商在设备的设计、生产和维护过程中,严格遵循这些要求,能够有效提升设备的安全性,减少潜在的安全风险。对于用户而言,了解这些标准也有助于更好地使用和管理设备,保护自身的网络安全和隐私。在后续的文章中,我们还将继续解读GEC的其他部分,深入探讨EN18031标准下的通用设备能力。

信息提交成功

信息提交成功